Gastbeitrag von Dr. Augustine Fou: Wie verschiedene AdFraud-Erkennungstechnologien funktionieren, ähm...«nerven».

Von Dr. Augustine Fou (Übersetzung ins Deutsche von [mikimaur])

Ich schrieb bereits 2020 «A Marketer's Guide To Ad Fraud Detection Companies», einem Leitfaden zu Adfraud-Tool-Unternehmen für Marketingfachleute, war aber anscheinend viel zu freundlich zu den AdFraud-Verifizierungsanbietern. Einige dieser Unternehmen sind bereits ausgestorben, andere wurden wiederum verkauft oder in andere Unternehmen integriert.

In diesem Artikel werde ich darüber schreiben, wie verschiedene Betrugserkennungsplattformen funktionieren und warum ihre Tools in der Wirkung «begrenzt» sind oder leicht von Betrügern manipuliert werden können.

Aber nein, ich bin wirklich nicht böse. Lesen Sie nur weiter.

Wenn ein Betrüger eine gefälschte Website programmiert und publiziert, glauben Sie dann im Ernst, dass er Ihnen in der Angebotsanfrage (Bid-Request) ehrlich die Domäne der gefälschten Website nennen würde? Nein. Betrüger müssen lügen und eine andere Domain in der Gebotsanfrage angeben - wie espn, nytimes, washingtonpost, etc. - ansonsten würden sie keine Gebote erhalten, ergo nicht am Werbekuchen profitieren können. Das nennt man deklarierte Daten, denn jeder kann einfach angeben, was er will. Aus diesem einfachen Grund sind deklarierte Daten für die Aufdeckung von Betrug nicht zuverlässig.

Betrüger geben die Domain ihrer gefälschten Website oder den Namen ihrer gefälschten mobilen App nicht an! Betrüger geben ihren Bot im HTTP_USER_AGENT nicht korrekt an! Ende. Sie werden absichtlich lügen und behaupten, es sei Chrome/102 oder Safari oder Firefox usw. Aus diesem Grund ist die Prebid-Filterung praktisch nutzlos, wenn es darum geht, den größten Teil des Betrugs abzufangen. Sie fängt nur die dilettantischsten Betrüger ab, die vergessen haben, richtig zu lügen.

Zwei der größten Anbieter auf dem Markt verwenden die angegebenen Daten aus Prebid-Requests und gehen davon aus, dass es sich um die Domäne oder Anwendung handelt, auf der die Banner geschaltet wurden. Zur Erinnerung: Wenn Sie beim Kampagnen-Monitoring kein Javascript-Tag verwenden, um die Domain oder App nach der Werbeausspielung zu erkennen, wissen Sie als Werbeauftraggeber nicht, ob die gemeldete Domain oder App korrekt ist oder nicht, und auch nicht, ob die Anzeige überhaupt geschaltet wurde.

Hinterfragen wir also kurz folgende Aussagen (Pressemitteilung von 2017) «The Trade Desk arbeitet mit White Ops zusammen, um die erste Werbeplattform zu werden, die betrügerische Impressions blockiert, bevor sie gekauft werden (Trade Desk nutzt White Ops, um jede einzelne Gebotsanfrage zu überwachen, d. h. Prebid-Filterung).»

Wir stellen uns aber die legitime Frage, wie einer der Überprüfungsanbieter nicht erkennen konnte, dass Gannett mindestens neun Monate lang falsche Daten in den Bid-Requests übermittelte (die im Bid-Request angegebene Domäne war nicht die Domäne, auf der die Werbung ausgespielt wurde).

Die Presse berichtete ausführlich darüber

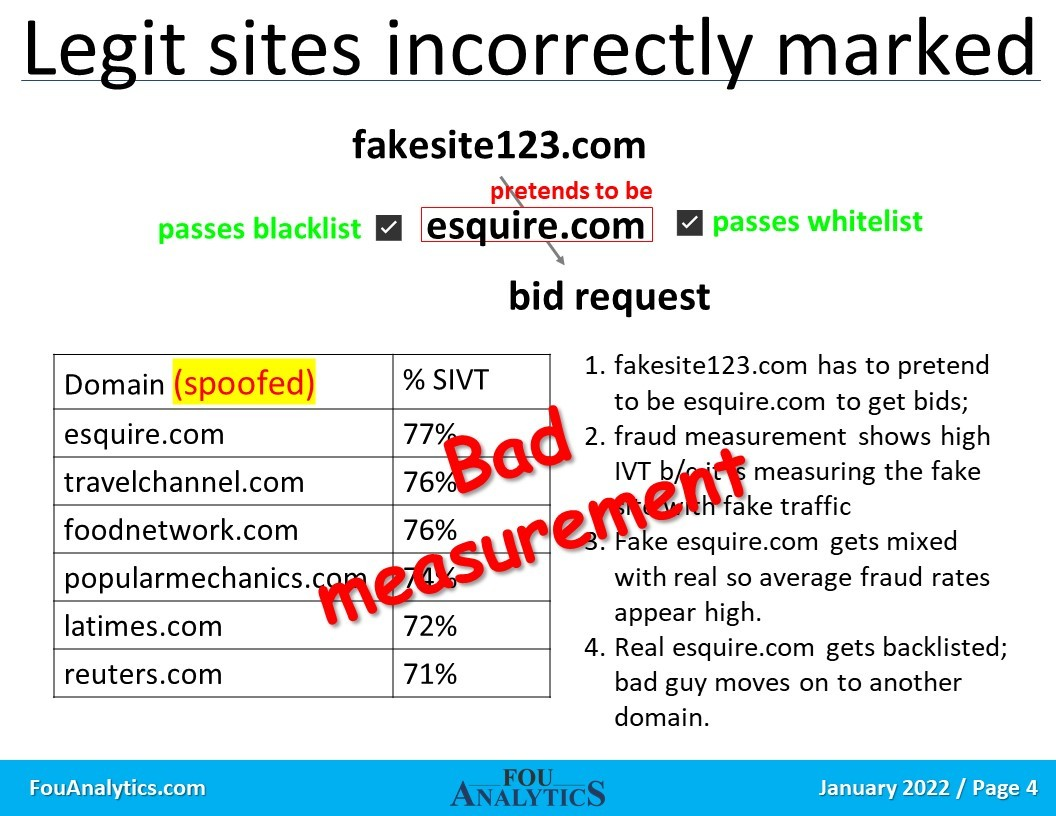

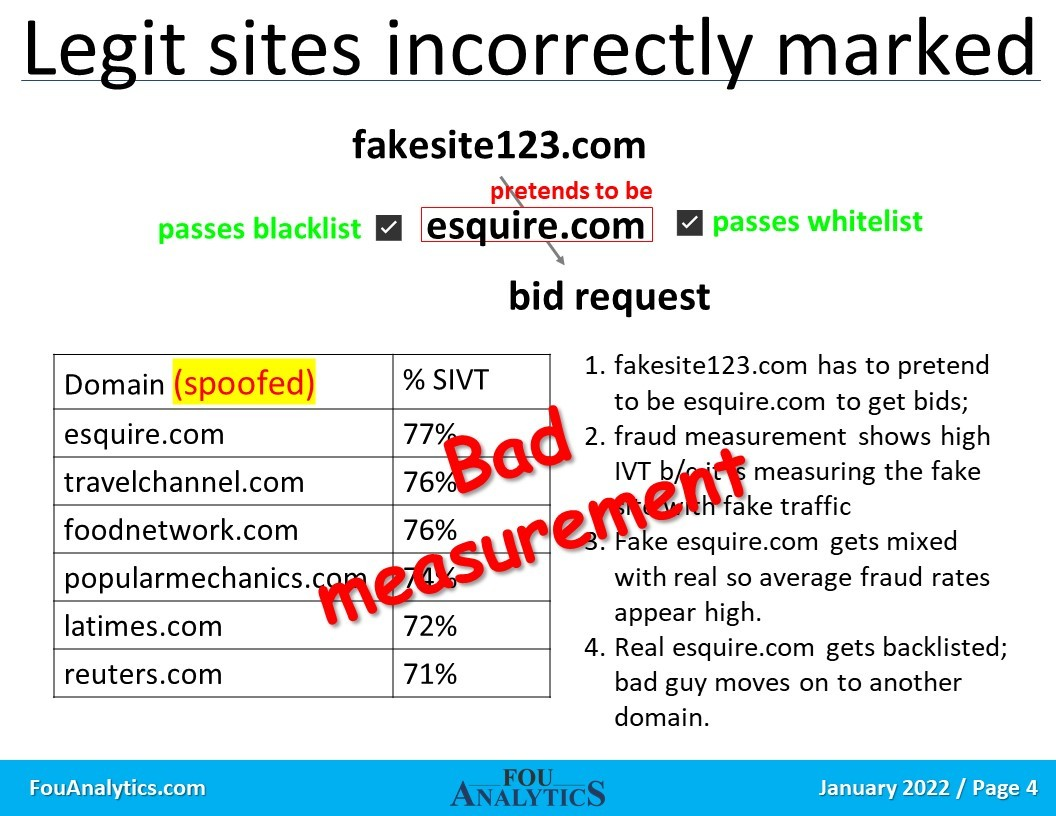

Kaum zu glauben, dass die Technologie des größten Anbieters von Fraud-Detection so schlecht ist, oder? Es kommt aber noch schlimmer. Im Laufe der Jahre hat es viele Fälle von sog. «False Positives», also fälschlicherweise als betrügerisch befundene Seiten, gegeben, wie auf dem folgenden Bild erklärt wird.

In diesem Fall hat der Anbieter der AdFraud-Filter-Technologie legitime Domänen fälschlicherweise mit einem sehr hohen IVT-Wert versehen und sie gesperrt. Die verdächtigten Seiten esquire.com, reuters.com, foodnetwork.com usw. wiesen NICHT über 70 % IVT (invalid traffic) auf den Sites auf. Ich konnte den Traffic dieser Seiten direkte messen und überprüfen. Der Anbieter nahm die von den Betrügern in der Gebotsanfrage angegebene Domäne an und ging davon aus, dass dies die Domäne war, auf der die Anzeigen liefen. Das war sie aber nicht. Die fehlerhafte Erkennung schadete den legitimen Publishern, da der Technologie-Anbieter diese Domains blockierte. Sie erkannten nicht einmal, dass es sich um Betrüger handelte, die diese Domänen gefälscht hatten!

Jetzt wird es mehr als fahrlässig! Im April 2022 las ich, dass DoubleVerify die MRC-Akkreditierung für die Viewability von YouTube Werbung erhalten hatte Ich fragte mich, wie das möglich sei, denn YouTube erlaubt keine JavaScript-Tags von Drittanbietern, um die Ausspielung zu messen. Wenn Sie das Kleingedruckte lesen, können Sie sehen, was sie tatsächlich tun. Das steht in Pressemitteilung: «Diese Akkreditierung ist das Ergebnis einer MRC-Prüfung sowohl von DoubleVerify für die Berechnung und Berichterstattung auf der Grundlage von YouTube-Daten, die von Googles Ads Data Hub abgerufen werden, als auch von Googles eigener Erfassung und Verarbeitung dieser Daten durch Erstanbieter. Wir gratulieren DV zu dieser Anerkennung für die Erfüllung einer wichtigen Marktanforderung.»

DoubleVerify misst die Sichtbarkeit nicht direkt, indem sie ihr eigenes JavaScript-Tag auf YouTube einbinden. DoubleVerify erhält lediglich Zugang zu Daten, die von «Googles eigener First-Party-Collection» gesammelt und ihnen über den Ads Data Hub von Google zur Verfügung gestellt werden. DV führt nur «Berechnungen und Berichte» über diese Daten durch. Das Problem dabei ist, dass das Problem der Eigendeklaration damit immer noch nicht gelöst ist, da Google die Daten zur Berechnung an DV liefert.

Natürlich könnten wir darauf vertrauen, dass Google vollständige Daten übermittelt oder Daten, die nicht manipuliert wurden, usw. Aber wie wir bereits aus dem Uber-Betrugsfall wissen, haben 100 Mobile Exchanges nicht nur die Log-Level-Daten gefälscht, um den Betrug zu vertuschen, sondern sie haben auch Log-Level-Daten aus dem Nichts erfunden, um den Anschein zu erwecken, dass Anzeigen geschaltet wurden, obwohl gar keine Anzeigen geschaltet wurden. Aus diesem Grund ist es für die Aufdeckung von Betrug unzuverlässig, sich nur Daten liefern zu lassen. Tja, echt dumm gelaufen. Einer der Anbieter sagte sogar: «Leute, es ist... Zeit, Uber noch mehr Mist zu erzählen» Nichts davon wurde von den Betrugserkennungsanbietern entdeckt. Der Fall wurde von Kevin Frisch entdeckt, dem Analytiker, der zu dieser Zeit für Uber arbeitete.

Jetzt sind Sie warmgelaufen. Wollen Sie noch mehr? Erst diesen Monat (November 2022) habe ich mit Erstaunen erfahren, dass ein großer Werbetreibender seit Jahren fälschlicherweise ein statisches Moat-Pixel für die Messung der Viewabilty verwendet. Ich fragte mich, wie das möglich ist, da es kein JavaScript gab, um die notwendigen Daten zur Messung der Viewability zu sammeln. Es stellte sich heraus, dass die Anzeige als «sichtbar» markiert wurde, sobald das Pixel aufgerufen wurde. Kein Wunder, dass die Viewabilty immer bei 100 % lag. Es handelte sich um einen einfachen Fehler bei der Implementierung des Tags. Aber Sie können verstehen, wie Betrüger das Pixel einfach aufrufen können, um die Erkennung der Viewabilty auszutricksen und 100% Ihrer Banner als sichtbar zu markieren. Ein öffentlich gemeldeter Fall stammt aus dem Jahr 2018: Auf den Websites der Newsweek Media Group wurde ein Code zur Fälschung der Viewability-Raten eingesetzt.

Haben Sie noch nicht genug? Ich dachte es mir. Ich habe viele Daten für CTV-Werbung (Connected TV) analysiert und festgestellt, dass die View-to-Completion-Rate bei 95 bis 100 % liegt. Das bedeutet, dass die Nutzer alle Anzeigen bis zum Ende angesehen haben. Ich habe mich gefragt, wie das möglich ist. Wie sich herausstellte, ist die Antwort denkbar einfach. Gemäß dem VAST 4.0-Standard (siehe Seite 56 dieses PDF https://www.iab.com/wp-content/uploads/2016/04/VAST4.0_Updated_April_2016.pdf ) werden folgende statischen Pixel aufgerufen

Wie Sie nach der Lektüre der obigen Ausführungen vermuten können, sind die meisten derzeitigen Betrugserkennungssysteme mangelhaft und/oder funktionieren nicht. Für eine funktionierende Betrugsüberprüfung ist es entscheidend, dass die Daten tatsächlich gemessen und erkannt und nicht nur die angegebenen Daten als gegeben akzeptiert werden. Das bedeutet, dass JavaScript-Tags ausgespielt werden müssen, um Daten aus dem Browser oder der mobilen Anwendung zu sammeln. Beachten Sie, dass in CTV-Umgebungen JavaScript nicht möglich ist. Deshalb habe ich die ganze Zeit gesagt, dass keine der Betrugsermittlungen in CTV, einschließlich meiner, zuverlässig ist. Diejenigen, die IP-Adressen als Hauptsignal verwenden, messen falsch oder sehr schlecht. Betrüger können ihren gefälschten Datenverkehr über Proxy-Dienste für Privathaushalte leiten, damit es so aussieht, als käme er von dort. Die serverseitige Werbeeinblendung (SSAI) macht auch IP-Adressen von Rechenzentren zu legitimem Datenverkehr, so dass diese nicht automatisch als betrügerisch gekennzeichnet werden. Weitere Einzelheiten finden Sie unter: IP-Adressen sind NUTZLOS für die Erkennung oder Blockierung von Betrug.

Selbst wenn JavaScript ausgeführt wird, um Parameter vom Browser zu sammeln, sollten Sie sich fragen,

Ich habe zahlreiche Fälle erlebt, in denen Dataanalysten zwar Betrug in den Daten erkannten, aber die Anzeigentechnologie bzw. die Funktionsweise von Bots oder die Funktionsweise von Betrug nicht verstanden haben. Das riesige Sports Bot Botnet, das von Dataanalysten eines Anbieters entdeckt wurde, enthielt keine Bots auf einer der Sport-Websites. Sie gaben, leider, eine Pressemitteilung heraus, um die Lorbeeren für sich zu beanspruchen, schadeten aber in Wirklichkeit den Herausgebern, die daraufhin verzweifelte Anrufe von Agenturen und Werbetreibenden erhielten. Der 404-Bot war überhaupt kein Bot. Es handelte sich einfach um Milliarden von gefälschten Seiten, die auf den Websites der großen Verlage gar nicht existierten (daher der Server-Fehlercode "404 page doesn't exist"). Es existierte kein riesiges Botnetz und Bots haben die Websites dieser Verlage auch nie besucht (weil die Seiten gar nicht existierten). Und erst kürzlich wurde festgestellt, dass der IP64-Betrug IP-Adressen umfasste, die sich mit den IP-Adressen von Apple Private Relay überschnitten, aber eindeutig keine Apple-iOS-Geräte waren, sondern nur gefälschter Datenverkehr, der über dieselben privaten Proxynetzwerke geleitet wurde.

Nachdem ich mich seit 10 Jahren mit diesem Thema beschäftige, kann ich Ihnen sagen, dass all diese Maßnahmen nicht ausreichen, um mit den Betrügern und Kriminellen Schritt zu halten. Die Botmaker, wie ich sie nenne, können alle Daten fälschen, die sie wollen und wie sie wollen. Selbst wenn wir die Parameter mit JavaScript erkennen, gibt es nur wenige bis gar keine einfachen Fehler, die einen Betrug verraten. Aber auf eines können wir uns verlassen: die Gier der Betrüger. Das liegt in der menschlichen Natur. Wenn sie gierig werden, machen sie Fehler, und wir erwischen sie. Aber das ist immer noch nicht gut genug. Wie können wir Bots und betrügerische Aktivitäten systematischer aufspüren? Entropie und gesunder Menschenverstand. Sie haben richtig gehört. Lesen Sie in diesem Artikel mehr über die in FouAnalytics integrierte Entropie-Analyse: Warum es für Bots schwer ist, die FouAnalytics-Erkennung zu umgehen.

Und nutzen Sie Ihren gesunden Menschenverstand, wenn Sie programmatische Anzeigen kaufen. Anbei ein kurzer Leitfaden:

Wir wünschen allen eine wundervolle und gesunde Adventszeit!

Oh, und wenn Sie FouAnalytics verwenden möchten, um einen der oben genannten Punkte zu überprüfen oder um zu sehen, ob die von Ihnen vorgenommenen Änderungen funktionieren, lassen Sie es uns wissen. FouAnalytics ist kostenlos für kleine und mittlere Unternehmen und kostenlos für alle Analytiker, die Kunden und Werbetreibenden helfen.

Ich schrieb bereits 2020 «A Marketer's Guide To Ad Fraud Detection Companies», einem Leitfaden zu Adfraud-Tool-Unternehmen für Marketingfachleute, war aber anscheinend viel zu freundlich zu den AdFraud-Verifizierungsanbietern. Einige dieser Unternehmen sind bereits ausgestorben, andere wurden wiederum verkauft oder in andere Unternehmen integriert.

In diesem Artikel werde ich darüber schreiben, wie verschiedene Betrugserkennungsplattformen funktionieren und warum ihre Tools in der Wirkung «begrenzt» sind oder leicht von Betrügern manipuliert werden können.

Ach was solls. Ich bringe es auf den Punkt: die Tools wirken nicht nur "begrenzt", sie sind einfach schlecht - d. h. sie ergeben keinen Sinn.

Aber nein, ich bin wirklich nicht böse. Lesen Sie nur weiter.

Deklarierte Daten sind für die die Erkennung von AdFraud nutzlos.

Wenn ein Betrüger eine gefälschte Website programmiert und publiziert, glauben Sie dann im Ernst, dass er Ihnen in der Angebotsanfrage (Bid-Request) ehrlich die Domäne der gefälschten Website nennen würde? Nein. Betrüger müssen lügen und eine andere Domain in der Gebotsanfrage angeben - wie espn, nytimes, washingtonpost, etc. - ansonsten würden sie keine Gebote erhalten, ergo nicht am Werbekuchen profitieren können. Das nennt man deklarierte Daten, denn jeder kann einfach angeben, was er will. Aus diesem einfachen Grund sind deklarierte Daten für die Aufdeckung von Betrug nicht zuverlässig.

Betrüger geben die Domain ihrer gefälschten Website oder den Namen ihrer gefälschten mobilen App nicht an! Betrüger geben ihren Bot im HTTP_USER_AGENT nicht korrekt an! Ende. Sie werden absichtlich lügen und behaupten, es sei Chrome/102 oder Safari oder Firefox usw. Aus diesem Grund ist die Prebid-Filterung praktisch nutzlos, wenn es darum geht, den größten Teil des Betrugs abzufangen. Sie fängt nur die dilettantischsten Betrüger ab, die vergessen haben, richtig zu lügen.

Zwei der größten Anbieter auf dem Markt verwenden die angegebenen Daten aus Prebid-Requests und gehen davon aus, dass es sich um die Domäne oder Anwendung handelt, auf der die Banner geschaltet wurden. Zur Erinnerung: Wenn Sie beim Kampagnen-Monitoring kein Javascript-Tag verwenden, um die Domain oder App nach der Werbeausspielung zu erkennen, wissen Sie als Werbeauftraggeber nicht, ob die gemeldete Domain oder App korrekt ist oder nicht, und auch nicht, ob die Anzeige überhaupt geschaltet wurde.

Hinterfragen wir also kurz folgende Aussagen (Pressemitteilung von 2017) «The Trade Desk arbeitet mit White Ops zusammen, um die erste Werbeplattform zu werden, die betrügerische Impressions blockiert, bevor sie gekauft werden (Trade Desk nutzt White Ops, um jede einzelne Gebotsanfrage zu überwachen, d. h. Prebid-Filterung).»

Wir stellen uns aber die legitime Frage, wie einer der Überprüfungsanbieter nicht erkennen konnte, dass Gannett mindestens neun Monate lang falsche Daten in den Bid-Requests übermittelte (die im Bid-Request angegebene Domäne war nicht die Domäne, auf der die Werbung ausgespielt wurde).

Die Presse berichtete ausführlich darüber

Falsche Messungen verursachen mehr Schaden als Nutzen

Kaum zu glauben, dass die Technologie des größten Anbieters von Fraud-Detection so schlecht ist, oder? Es kommt aber noch schlimmer. Im Laufe der Jahre hat es viele Fälle von sog. «False Positives», also fälschlicherweise als betrügerisch befundene Seiten, gegeben, wie auf dem folgenden Bild erklärt wird.

In diesem Fall hat der Anbieter der AdFraud-Filter-Technologie legitime Domänen fälschlicherweise mit einem sehr hohen IVT-Wert versehen und sie gesperrt. Die verdächtigten Seiten esquire.com, reuters.com, foodnetwork.com usw. wiesen NICHT über 70 % IVT (invalid traffic) auf den Sites auf. Ich konnte den Traffic dieser Seiten direkte messen und überprüfen. Der Anbieter nahm die von den Betrügern in der Gebotsanfrage angegebene Domäne an und ging davon aus, dass dies die Domäne war, auf der die Anzeigen liefen. Das war sie aber nicht. Die fehlerhafte Erkennung schadete den legitimen Publishern, da der Technologie-Anbieter diese Domains blockierte. Sie erkannten nicht einmal, dass es sich um Betrüger handelte, die diese Domänen gefälscht hatten!

Jetzt wird es mehr als fahrlässig! Im April 2022 las ich, dass DoubleVerify die MRC-Akkreditierung für die Viewability von YouTube Werbung erhalten hatte Ich fragte mich, wie das möglich sei, denn YouTube erlaubt keine JavaScript-Tags von Drittanbietern, um die Ausspielung zu messen. Wenn Sie das Kleingedruckte lesen, können Sie sehen, was sie tatsächlich tun. Das steht in Pressemitteilung: «Diese Akkreditierung ist das Ergebnis einer MRC-Prüfung sowohl von DoubleVerify für die Berechnung und Berichterstattung auf der Grundlage von YouTube-Daten, die von Googles Ads Data Hub abgerufen werden, als auch von Googles eigener Erfassung und Verarbeitung dieser Daten durch Erstanbieter. Wir gratulieren DV zu dieser Anerkennung für die Erfüllung einer wichtigen Marktanforderung.»

DoubleVerify misst die Sichtbarkeit nicht direkt, indem sie ihr eigenes JavaScript-Tag auf YouTube einbinden. DoubleVerify erhält lediglich Zugang zu Daten, die von «Googles eigener First-Party-Collection» gesammelt und ihnen über den Ads Data Hub von Google zur Verfügung gestellt werden. DV führt nur «Berechnungen und Berichte» über diese Daten durch. Das Problem dabei ist, dass das Problem der Eigendeklaration damit immer noch nicht gelöst ist, da Google die Daten zur Berechnung an DV liefert.

Natürlich könnten wir darauf vertrauen, dass Google vollständige Daten übermittelt oder Daten, die nicht manipuliert wurden, usw. Aber wie wir bereits aus dem Uber-Betrugsfall wissen, haben 100 Mobile Exchanges nicht nur die Log-Level-Daten gefälscht, um den Betrug zu vertuschen, sondern sie haben auch Log-Level-Daten aus dem Nichts erfunden, um den Anschein zu erwecken, dass Anzeigen geschaltet wurden, obwohl gar keine Anzeigen geschaltet wurden. Aus diesem Grund ist es für die Aufdeckung von Betrug unzuverlässig, sich nur Daten liefern zu lassen. Tja, echt dumm gelaufen. Einer der Anbieter sagte sogar: «Leute, es ist... Zeit, Uber noch mehr Mist zu erzählen» Nichts davon wurde von den Betrugserkennungsanbietern entdeckt. Der Fall wurde von Kevin Frisch entdeckt, dem Analytiker, der zu dieser Zeit für Uber arbeitete.

Statische Pixel sind BS und sollten nicht zur Erkennung von Betrugsfällen verwendet werden!

Jetzt sind Sie warmgelaufen. Wollen Sie noch mehr? Erst diesen Monat (November 2022) habe ich mit Erstaunen erfahren, dass ein großer Werbetreibender seit Jahren fälschlicherweise ein statisches Moat-Pixel für die Messung der Viewabilty verwendet. Ich fragte mich, wie das möglich ist, da es kein JavaScript gab, um die notwendigen Daten zur Messung der Viewability zu sammeln. Es stellte sich heraus, dass die Anzeige als «sichtbar» markiert wurde, sobald das Pixel aufgerufen wurde. Kein Wunder, dass die Viewabilty immer bei 100 % lag. Es handelte sich um einen einfachen Fehler bei der Implementierung des Tags. Aber Sie können verstehen, wie Betrüger das Pixel einfach aufrufen können, um die Erkennung der Viewabilty auszutricksen und 100% Ihrer Banner als sichtbar zu markieren. Ein öffentlich gemeldeter Fall stammt aus dem Jahr 2018: Auf den Websites der Newsweek Media Group wurde ein Code zur Fälschung der Viewability-Raten eingesetzt.

Haben Sie noch nicht genug? Ich dachte es mir. Ich habe viele Daten für CTV-Werbung (Connected TV) analysiert und festgestellt, dass die View-to-Completion-Rate bei 95 bis 100 % liegt. Das bedeutet, dass die Nutzer alle Anzeigen bis zum Ende angesehen haben. Ich habe mich gefragt, wie das möglich ist. Wie sich herausstellte, ist die Antwort denkbar einfach. Gemäß dem VAST 4.0-Standard (siehe Seite 56 dieses PDF https://www.iab.com/wp-content/uploads/2016/04/VAST4.0_Updated_April_2016.pdf ) werden folgende statischen Pixel aufgerufen

- FirstQuartile.gif

- Midpoint.gif

- ThirdQuartile.gif

- Complete.gif

Analyse-Daten sind notwendig, reichen aber möglicherweise nicht aus

Wie Sie nach der Lektüre der obigen Ausführungen vermuten können, sind die meisten derzeitigen Betrugserkennungssysteme mangelhaft und/oder funktionieren nicht. Für eine funktionierende Betrugsüberprüfung ist es entscheidend, dass die Daten tatsächlich gemessen und erkannt und nicht nur die angegebenen Daten als gegeben akzeptiert werden. Das bedeutet, dass JavaScript-Tags ausgespielt werden müssen, um Daten aus dem Browser oder der mobilen Anwendung zu sammeln. Beachten Sie, dass in CTV-Umgebungen JavaScript nicht möglich ist. Deshalb habe ich die ganze Zeit gesagt, dass keine der Betrugsermittlungen in CTV, einschließlich meiner, zuverlässig ist. Diejenigen, die IP-Adressen als Hauptsignal verwenden, messen falsch oder sehr schlecht. Betrüger können ihren gefälschten Datenverkehr über Proxy-Dienste für Privathaushalte leiten, damit es so aussieht, als käme er von dort. Die serverseitige Werbeeinblendung (SSAI) macht auch IP-Adressen von Rechenzentren zu legitimem Datenverkehr, so dass diese nicht automatisch als betrügerisch gekennzeichnet werden. Weitere Einzelheiten finden Sie unter: IP-Adressen sind NUTZLOS für die Erkennung oder Blockierung von Betrug.

Selbst wenn JavaScript ausgeführt wird, um Parameter vom Browser zu sammeln, sollten Sie sich fragen,

- ob die gesammelten Daten korrekt sind und

- ob der Anbieter die Daten für die Betrugserkennung richtig interpretiert.

Ich habe zahlreiche Fälle erlebt, in denen Dataanalysten zwar Betrug in den Daten erkannten, aber die Anzeigentechnologie bzw. die Funktionsweise von Bots oder die Funktionsweise von Betrug nicht verstanden haben. Das riesige Sports Bot Botnet, das von Dataanalysten eines Anbieters entdeckt wurde, enthielt keine Bots auf einer der Sport-Websites. Sie gaben, leider, eine Pressemitteilung heraus, um die Lorbeeren für sich zu beanspruchen, schadeten aber in Wirklichkeit den Herausgebern, die daraufhin verzweifelte Anrufe von Agenturen und Werbetreibenden erhielten. Der 404-Bot war überhaupt kein Bot. Es handelte sich einfach um Milliarden von gefälschten Seiten, die auf den Websites der großen Verlage gar nicht existierten (daher der Server-Fehlercode "404 page doesn't exist"). Es existierte kein riesiges Botnetz und Bots haben die Websites dieser Verlage auch nie besucht (weil die Seiten gar nicht existierten). Und erst kürzlich wurde festgestellt, dass der IP64-Betrug IP-Adressen umfasste, die sich mit den IP-Adressen von Apple Private Relay überschnitten, aber eindeutig keine Apple-iOS-Geräte waren, sondern nur gefälschter Datenverkehr, der über dieselben privaten Proxynetzwerke geleitet wurde.

Entropie-Analyse und gesunder Menschenverstand

Nachdem ich mich seit 10 Jahren mit diesem Thema beschäftige, kann ich Ihnen sagen, dass all diese Maßnahmen nicht ausreichen, um mit den Betrügern und Kriminellen Schritt zu halten. Die Botmaker, wie ich sie nenne, können alle Daten fälschen, die sie wollen und wie sie wollen. Selbst wenn wir die Parameter mit JavaScript erkennen, gibt es nur wenige bis gar keine einfachen Fehler, die einen Betrug verraten. Aber auf eines können wir uns verlassen: die Gier der Betrüger. Das liegt in der menschlichen Natur. Wenn sie gierig werden, machen sie Fehler, und wir erwischen sie. Aber das ist immer noch nicht gut genug. Wie können wir Bots und betrügerische Aktivitäten systematischer aufspüren? Entropie und gesunder Menschenverstand. Sie haben richtig gehört. Lesen Sie in diesem Artikel mehr über die in FouAnalytics integrierte Entropie-Analyse: Warum es für Bots schwer ist, die FouAnalytics-Erkennung zu umgehen.

Und nutzen Sie Ihren gesunden Menschenverstand, wenn Sie programmatische Anzeigen kaufen. Anbei ein kurzer Leitfaden:

- Sie brauchen zum Beispiel nicht 34 AdExchanges und AdSysteme für Ihren Kampagneneinkauf. Sie können diese Zahl auf 2 bis 3 reduzieren und Ihre eigene "Supply Path Optimization" (SPO) in 3 Minuten und ohne Kosten durchführen. Bezahlen Sie nicht irgendeinen Ad-Tech-Anbieter für SPO.

- Sie können den CO2-Fußabdruck Ihres Media-Einkaufs reduzieren, indem Sie direkt bei echten Publishern kaufen, bei denen nur ein Bid-Request erforderlich ist, um die Anzeige zu auszuspielen, und nicht die Tausenden von Bid-Requests, die bei Echtzeitgeboten erfolgen. Bezahlen Sie nicht irgendeinen Ad-Tech-Anbieter für "klimaneutralen Medieneinkauf".

- Vermeiden Sie den größten Teil von AdFraud, indem Sie strikte Include-Listen von Websites und Apps einsetzen. Bezahlen Sie keine Anbieter von AdFraud-Erkennungssoftware, deren Erkennungen aus den oben genannten Gründen nicht funktionieren.

Wir wünschen allen eine wundervolle und gesunde Adventszeit!

Oh, und wenn Sie FouAnalytics verwenden möchten, um einen der oben genannten Punkte zu überprüfen oder um zu sehen, ob die von Ihnen vorgenommenen Änderungen funktionieren, lassen Sie es uns wissen. FouAnalytics ist kostenlos für kleine und mittlere Unternehmen und kostenlos für alle Analytiker, die Kunden und Werbetreibenden helfen.